Mesures de sécurité à surveiller dans un service de courriel sécurisé.

Les courriels sécurisés sont importants pour protéger votre identité en ligne. Apprenez quelles mesures de sécurité sont vitales.

Comme les risques en ligne tels que les atteintes à la protection des données ne cessent d'augmenter en nombre et en ampleur, il n'est pas surprenant que les services de messagerie sécurisés connaissent un afflux de nouveaux utilisateurs.

En même temps, tous les services de courrier électronique insistent désormais sur la sécurité et le respect de la vie privée. Ce message résume un certain nombre de mesures de sécurité qui, à notre avis, constituent une exigence minimale pour qu'un service de courriel soit considéré comme sécurisé.

Courriel sécurisé et mesures de sécurité indispensables

Chiffrement de bout en bout

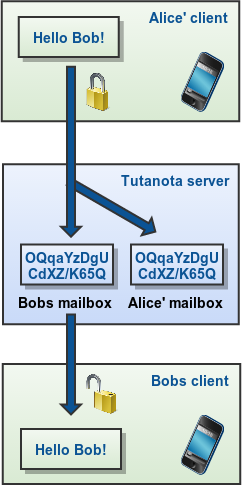

L'une des exigences les plus importantes est le chiffrement de bout en bout. Toutes les données qui ne sont pas cryptées de bout en bout peuvent être consultées par le fournisseur de messagerie, qu'il prétende être sécurisé ou non. Seule une implémentation correcte du cryptage de bout en bout protège vos données contre le fournisseur et, par conséquent, contre toute tierce partie. Très peu de services cryptent l'ensemble de votre boîte aux lettres.

L'envoi d'un courriel chiffré de bout en bout ne fonctionne que si les deux personnes dans une communication utilisent le chiffrement. Les méthodes de cryptage connues sont PGP ou S/MIME. La différence par rapport à un e-mail normal est qu'avec le cryptage de bout en bout activé, les données sont brouillées localement sur l'appareil de l'utilisateur et ne sont rassemblées en texte lisible que sur l'appareil du destinataire. Quiconque se connecte sur la communication intermédiaire ne verra que des données illisibles et brouillées.

To PGP or not to PGP

Chez Tutanota, nous avons délibérément choisi de ne pas crypter les e-mails avec PGP. Nous utilisons les mêmes algorithmes - AES et RSA - mais avec notre propre implémentation.

Le raisonnement derrière cela est que PGP manque d'exigences importantes que nous prévoyons d'atteindre avec Tutanota :

PGP ne crypte pas la ligne d'objet (déjà réalisée dans Tutanota),

Les algorithmes PGP ne peuvent pas être facilement mis à jour,

PGP n'a aucune option pour Perfect Forward Secrecy,

PGP ne peut être utilisé que pour la communication par e-mail.

Pour que le chiffrement du courrier électronique reste facile et sécurisé pour tout le monde, le modèle du futur ne peut pas dépendre de PGP pour plusieurs raisons :

La gestion des clés doit être automatisée.

Il doit être possible de mettre à jour automatiquement les algorithmes de cryptage (par exemple pour rendre le cryptage résistant aux ordinateurs quantiques sans qu'il soit nécessaire d'impliquer l'utilisateur.

La rétrocompatibilité doit être arrêtée. Au lieu de cela, tous les systèmes doivent être mis à jour dans un délai très court.

Le secret de transmission doit être ajouté au protocole.

Les métadonnées doivent être cryptées ou au moins cachées.

C'est ce sur quoi nous avons travaillé à Tutanota ces deux dernières années : Un client de messagerie facile à utiliser qui a intégré le chiffrement dans le logiciel et qui permet aux utilisateurs de chiffrer facilement n'importe quel courriel de bout en bout.

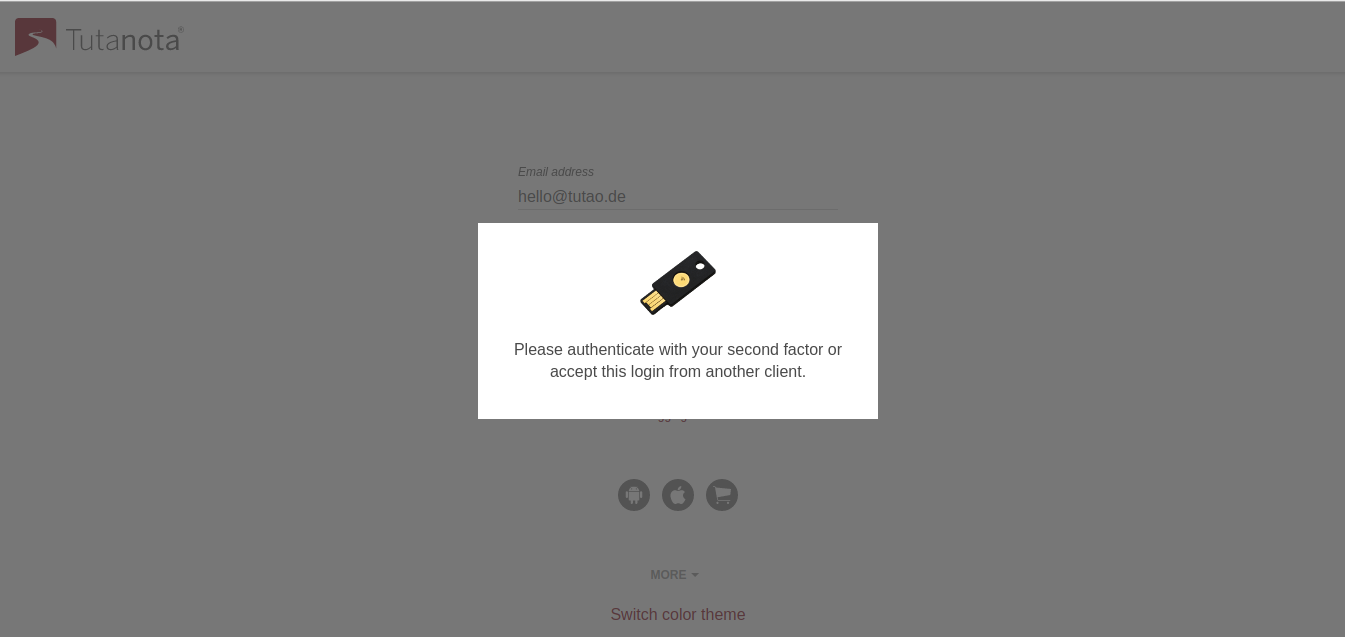

Authentification à deux facteurs

L'authentification à deux facteurs peut être facilement résumée comme suit

- Quelque chose que vous connaissez, comme un nom d'utilisateur et un mot de passe, et

- Quelque chose que vous avez, comme votre clé matérielle ou votre téléphone portable

Tout service de messagerie qui prétend être sécurisé doit offrir un moyen de protéger votre connexion avec une authentification à deux facteurs, le mieux avec l'authentification Universal 2nd Factor (U2F).

Le plus sûr : la clé matérielle (U2F)

La méthode d'authentification à deux facteurs U2F est la méthode la plus sûre pour 2FA : Vous possédez une clé matérielle ou un jeton matériel, et vous devez utiliser physiquement cette clé pour accéder à votre compte.

C'est la meilleure protection contre l'hameçonnage de courriels. Même si des pirates malveillants pouvaient phisher votre mot de passe, ils ne pourraient toujours pas accéder à votre compte car ils n'ont pas accès à votre clé physique.

Sécuritaire et facile : TOTP

Une autre option d'authentification à deux facteurs est l'utilisation d'une application TOTP telle que andOTP de F-Droid. Ces applications sont téléchargées sur votre téléphone et génèrent un code que vous devez entrer lors de la connexion.

Open source

N'importe quel service de messagerie peut prétendre qu'il crypte vos données en toute sécurité ou qu'il protège vos identifiants de connexion. Les experts en sécurité ne peuvent vérifier que ces affirmations sont vraies et qu'il n'y a pas de cryptage par la porte dérobée que si l'ensemble du code client qui exécute le service est publié comme source ouverte. C'est ce qui rend un service de courrier électronique à code source ouvert tellement plus sûr qu'un service à code source fermé.

Chez Tutanota, nous publions tous nos clients en open source sur GitHub. La façon la plus sûre d'utiliser Tutanota est d'exécuter les clients de bureau open source. Ces clients exécutent le code qui est publié sur GitHub, et vous pouvez vérifier que le code publié est exécuté en vérifiant la signature.

Protection de la vie privée

Le courrier électronique en général est un protocole très peu sûr. Un email standard envoie beaucoup d'informations dans l'en-tête, par exemple votre adresse IP, ce qui n'est pas vraiment nécessaire. Si vous chargez des images externes, l'expéditeur d'un e-mail peut inclure des pixels de suivi dans ces images. En les chargeant, l'expéditeur sait quelle adresse IP vous avez, où vous êtes, quel navigateur vous utilisez et plus encore.

Pour cette raison, tout service de courriel sécurisé devrait s'assurer que votre vie privée est protégée le mieux possible. Les mesures importantes de protection de la vie privée sont :

- le dépouillement des métadonnées (en-tête)

- blocage du chargement de l'image par défaut

- ne pas enregistrer les adresses IP des utilisateurs

Ces fonctions ne sont souvent pas prises en charge par les principaux services de messagerie électronique.

Emplacement du serveur

Jusqu'à il y a quelques années, l'emplacement du serveur n'était pas considéré comme une exigence de sécurité. Cependant, le pays où se trouve un serveur peut généralement avoir accès aux données qui s'y trouvent. De plus, les autorités de l'Australie, de la Grande-Bretagne, du Canada, de la Nouvelle-Zélande et des États-Unis coopèrent étroitement pour partager les données sur les citoyens, recueillies à partir de serveurs dans leur pays.

Il est donc important que le pays où se trouve le serveur dispose de lois qui protègent les données des citoyens. L'Allemagne, par exemple, a des lois très strictes en matière de protection des données et doit également se conformer au GDPR. Les données stockées sur des serveurs allemands ne peuvent être demandées par les autorités qu'en vertu d'une décision judiciaire allemande valide, qui doit être rendue par un juge allemand.

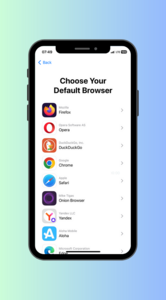

Comment choisir un service de courriel sécurisé

La plupart, mais souvent pas toutes, des fonctionnalités évoquées ci-dessus sont prises en charge par des services de messagerie sécurisés. Pour vérifier si votre service favori prend en charge toutes les mesures de sécurité, veuillez consulter ces comparaisons sur Protonmail, Posteo, Hushmail et Mailbox.org.