Il gruppo di hacker russi Sandworm è tornato: Il nuovo malware Kapeka infetta segretamente i sistemi dal 2022

Un nuovo malware recentemente trovato in Estonia collega il gruppo di hacker Sandworm agli attacchi informatici in Europa e potrebbe essere una conseguenza della guerra tra Russia e Ucraina.

Che cos'è Kapeka

Kapeka è un malware backdoor utilizzato nelle fasi iniziali di un attacco informatico. Viene utilizzato per consentire a un aggressore di mantenere un accesso a lungo termine, abilmente nascosto, all'infrastruttura della vittima, nel caso in cui desideri tornare a visitarla per sottrarre nuovi dati o mettere in atto altri attacchi contro un'organizzazione. L'aspetto interessante di Kapeka, rispetto ad altri tipi di malware, è che è stato distribuito con una certa parsimonia e di solito in applicazioni specifiche mirate. La sua minaccia deriva anche dal fatto che è molto ben nascosto nell'infrastruttura colpita, il che lo rende molto difficile da difendere.

In un whitepaper che illustra i dettagli di Kapeka, il ricercatore di minacce Mohammad Kazem Hassan Nejad spiega:

"Kapeka contiene un dropper che rilascia e lancia una backdoor sul computer della vittima e poi si rimuove. La backdoor raccoglie innanzitutto informazioni e impronte digitali della macchina e dell'utente prima di inviare i dettagli all'attore della minaccia. In questo modo è possibile passare le attività alla macchina o aggiornare la configurazione della backdoor. WithSecure non sa come la backdoor Kapeka venga propagata da Sandworm".

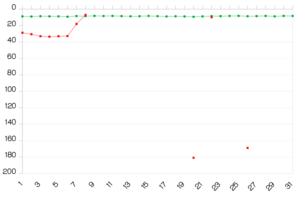

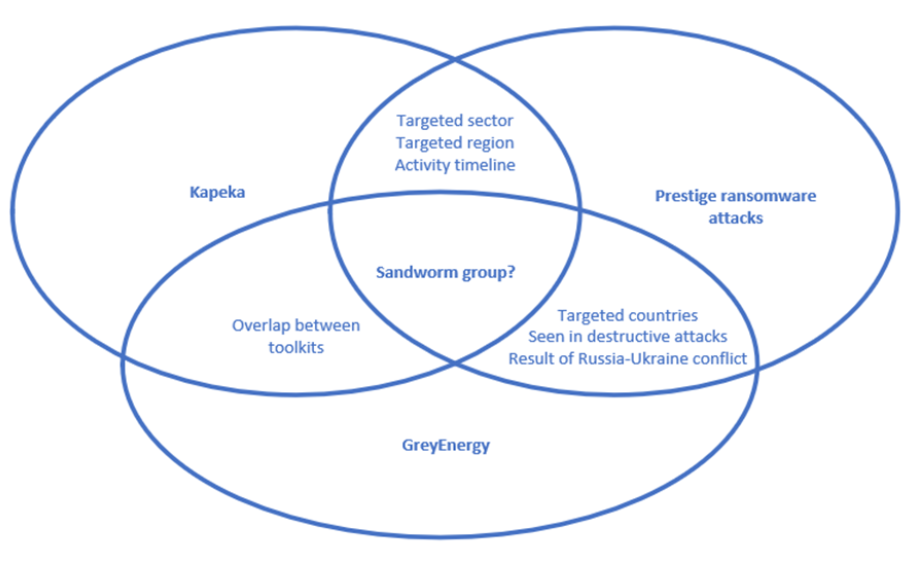

Kapeka è stato scoperto per la prima volta dalla società di sicurezza finlandese WithSecure. È stato accertato che il malware è attivo in natura dalla metà del 2022 e le sue vittime sono per lo più gruppi situati nell'Europa orientale. Attraverso la sua analisi, WithSecure afferma che, collegando il malware Kapeka ad altri tipi di attacchi ransomware, ritiene che il nuovo malware sia collegato al noto gruppo di hacker APT Sandworm.

Le sovrapposizioni di attribuzione degli attacchi Sandworm. (Immagine utilizzata con il permesso di WithSecure)

Chi è Sandworm

Sandworm è un gruppo di hacker sponsorizzato dal governo russo, responsabile degli attacchi in corso contro l'Ucraina, che hanno portato alla diffusione di infezioni da malware anche in altri Paesi del mondo. Sandworm è stato notato per la prima volta dagli analisti di threat intelligence di iSIGHT Partners, che hanno scoperto una vasta campagna di spear-phishing che sfruttava una vulnerabilità zero-day, ora nota come CVE-2014-4114.

Questo attacco iniziale, dopo essere stato esaminato da iSIGHT e Microsoft, ha determinato che l'attacco faceva parte di una campagna di cyberspionaggio russa. Nel loro post sul blog, che spiega i dettagli dell'attacco, hanno affermato che i seguenti gruppi erano obiettivi visibili dell'hacking sponsorizzato dallo Stato russo:

- NATO

- Governo ucraino

- governi dell'Europa occidentale

- Aziende energetiche polacche

- Società di telecomunicazioni europee

- Gruppi accademici statunitensi

Attribuire lo stato dietro questi attacchi può essere difficile, il punto di lavorare attraverso questi gruppi sponsorizzati è uno strato di rimozione tra una nazione e gli hacker stessi. iSIGHT conclude che il governo russo è in ultima analisi dietro il gruppo perché "molte delle esche osservate sono state specifiche del conflitto ucraino con la Russia e di questioni geopolitiche più ampie relative alla Russia".

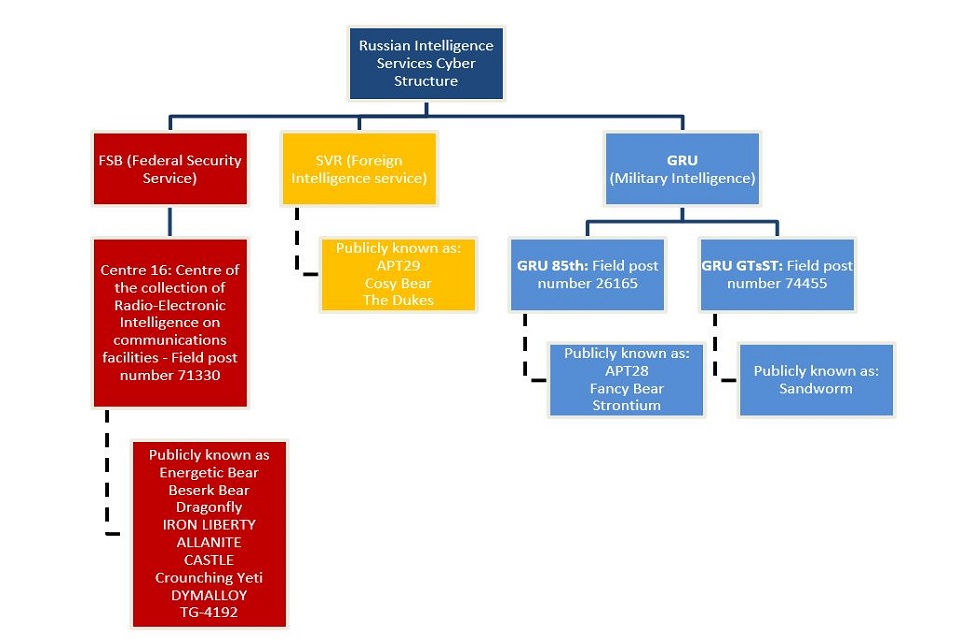

Sandworm opera all'interno dell'Unità 74455, nota anche come Centro principale per le tecnologie all'interno della Direzione principale dello Stato Maggiore delle Forze Armate della Federazione Russa. Sandworm è già noto per molti altri attacchi e si fa chiamare anche BlackEnergy, Voodoo Bear e Seashell Blizzard.

Sia Sandworm che FancyBear sono note minacce persistenti avanzate che operano sotto il controllo della GRU russa.

Attacchi all'Ucraina

Sandworm è noto soprattutto per i suoi attacchi all'Ucraina. Nell'inverno del 2015 Sandworm ha attaccato la rete elettrica nella parte occidentale dell'Ucraina, causando gravi interruzioni di corrente a circa 230.000 clienti durante le gelide temperature di dicembre. Un attacco simile ha colpito Kiev nel dicembre del 2016, causando interruzioni di corrente di massa e i rapporti successivi hanno mostrato che l'intenzione era quella di danneggiare fisicamente le infrastrutture elettriche critiche.

Questi attacchi sono proseguiti nel 2017 combinando l'exploit EternalBlue con il ransomware NotPetya in un attacco informatico che ha colpito in primo luogo le infrastrutture ucraine, le banche e le stazioni di servizio. Nessun computer con connessione a Internet era al sicuro. La diffusione del ransomware ha infine colpito la compagnia di navigazione globale Maersk e a quel punto si è diffusa in tutto il mondo.

Minaccia ad altre nazioni europee

Sandworm non sta attaccando solo l'Ucraina e gli attacchi ransomware più diretti avranno un effetto collaterale su altri Paesi. Gli attacchi ransomware NotPetya del 2017 ne sono un perfetto esempio. Dopo questi attacchi, Sandworm ha distribuito il malware Kapeka in tutti i Paesi dell'Europa orientale dal 2022. Questi Paesi sono Stati membri dell'UE che vengono attaccati nel regno digitale da un avversario straniero. La ricerca di WithSecure suggerisce che "lo sviluppo e il dispiegamento di Kapeka seguono probabilmente il conflitto in corso tra Russia e Ucraina, e Kapeka è stato probabilmente utilizzato in attacchi mirati in tutta l'Europa centrale e orientale...".

Anche Mandiant di Google ha iniziato a seguire le tracce di Sandworm, classificandolo come APT44. La loro ricerca ha dimostrato che Sandworm è dietro una serie di gruppi "hacktivisti" che operano attraverso Telegram. I canali XakNet Team, CyberArmyofRussia_Reborn1 e Solntsepek sono stati tutti utilizzati da APT44 per assumersi la responsabilità dei propri attacchi informatici.

Mandiant conclude nel suo rapporto che:

"A causa della storia del gruppo nell'uso aggressivo delle capacità di attacco alla rete in contesti politici e militari, APT44 rappresenta una minaccia persistente e di elevata gravità per i governi e gli operatori di infrastrutture critiche a livello globale in cui si intersecano gli interessi nazionali russi".

Timeline delle attività di Sandworm prima dell'inizio della guerra tra Russia e Ucraina. (Immagine utilizzata con il permesso di Mandiant)

Mentre l'UE e altre nazioni del mondo si schierano a sostegno dell'Ucraina nel conflitto in corso, la minaccia di attacchi informatici da parte di Sandworm deve essere presa sul serio. Senza poter leggere la mente delle minacce costanti evolutive, la posizione migliore che possiamo assumere per proteggere le nostre aziende, i nostri governi e i nostri sistemi infrastrutturali è quella di adottare misure di sicurezza adeguate in anticipo. Ciò è ancora più importante quando i Paesi si preparano a tenere elezioni che avranno un impatto diretto sulle politiche relative alla guerra tra Russia e Ucraina.

Proteggere le aziende e stare all'erta.

Nel suo rapporto, WithSecure include una serie di script e dettagli di artefatti malware che possono essere utilizzati per rilevare le infezioni Kapeka all'interno della rete. Mantenendo il passo con le migliori pratiche di sicurezza consigliate e sfruttando le nuove ricerche di threat intelligence, è possibile mantenere la rete e i dati al sicuro dagli attacchi informatici. Un'adeguata modellazione delle minacce è fondamentale per proteggere i vostri dati e assicurarvi che la vostra rete rimanga sicura.

Gli attacchi di hacker malintenzionati come SandWorm dimostrano chiaramente perché dobbiamo lavorare tutti insieme per mantenere Internet il più sicuro possibile. Ciò include la correzione rapida delle vulnerabilità, evitando di lasciarle aperte per l'accesso a backdoor da parte dei governi, e il mantenimento di una crittografia forte e infrangibile sia per le aziende che per i cittadini.

I regolari inviti dei politici a minare la crittografia, come la proposta dell'UE sul controllo delle chat o la riforma FISA degli Stati Uniti, vanno nella direzione opposta: Queste leggi distruggono la sicurezza e la riservatezza delle comunicazioni di ogni cittadino.

La crittografia è lo strumento migliore che abbiamo per proteggere i nostri dati sensibili da attacchi malevoli. I politici devono imparare a sostenere una crittografia forte per la sicurezza di tutti!

Rimanete al sicuro là fuori e buona crittografia.