俄罗斯黑客组织 "沙虫 "卷土重来新的卡佩卡恶意软件自 2022 年起秘密感染系统

最近在爱沙尼亚发现的新型恶意软件将 "沙虫 "黑客组织与欧洲的网络攻击联系在一起,这可能是俄乌战争的外溢效应。

什么是 Kapeka

Kapeka 是一种后门恶意软件,用于网络攻击的初始阶段。它允许攻击者巧妙地隐藏对受害者基础设施的长期访问,以防他们再次访问,窃取新数据或对组织发动其他攻击。与其他类型的恶意软件相比,Kapeka 的有趣之处在于它的部署比较少,而且通常是在特定的目标应用程序中部署。它的威胁还来自于它很好地隐藏在受影响的基础设施中,这使得它很难被防御。

威胁研究员 Mohammad Kazem Hassan Nejad 在白皮书中详细介绍了 Kapeka 的来龙去脉:

"Kapeka包含一个滴入器,它会在受害者的机器上滴入并启动后门,然后自行删除。该后门会首先收集信息并对机器和用户进行指纹识别,然后将详细信息发送给威胁行为者。这样就可以将任务传回机器或更新后门配置。WithSecure 无法深入了解沙虫是如何传播 Kapeka 后门的。

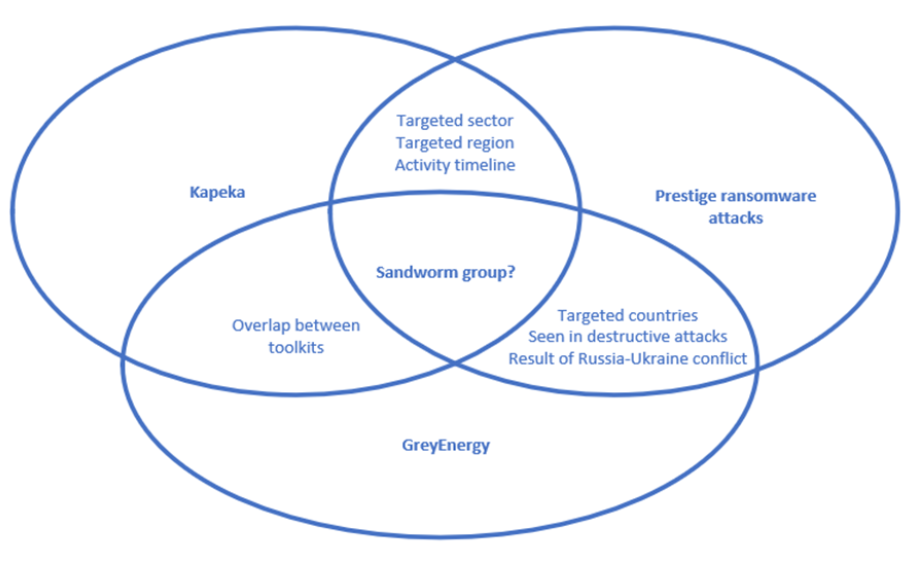

芬兰安全公司WithSecure 最早发现了 Kapeka。经查明,该恶意软件自2022年中期开始在野外活动,其受害者大多是位于东欧的群体。通过分析,WithSecure 声称通过将 Kapeka 恶意软件与其他类型的勒索软件攻击联系起来,他们认为这将新的恶意软件与众所周知的 APT 黑客组织 Sandworm 联系起来。

沙虫攻击归属重叠。(图片经 WithSecure 许可使用)

谁是沙虫

沙虫是一个由俄罗斯政府赞助的黑客组织,负责对乌克兰进行持续攻击,甚至导致恶意软件感染扩散到世界其他国家。沙虫首次引起 iSIGHT Partners 威胁情报分析师的注意是在一次大型鱼叉式网络钓鱼活动中发现的,该活动利用了一个零日漏洞,现在称为 CVE-2014-4114。

经过 iSIGHT 和微软的审查,确定这次攻击是俄罗斯网络间谍活动的一部分。他们在解释攻击细节的博文中声称,以下团体是俄罗斯国家支持的黑客攻击的可见目标:

- 北约

- 乌克兰政府

- 西欧各国政府

- 波兰能源公司

- 欧洲电信公司

- 美国学术团体

iSIGHT 的结论是,俄罗斯政府最终是该组织的幕后黑手,因为 "观察到的许多诱饵都与乌克兰与俄罗斯的冲突以及与俄罗斯相关的更广泛的地缘政治问题有关"。

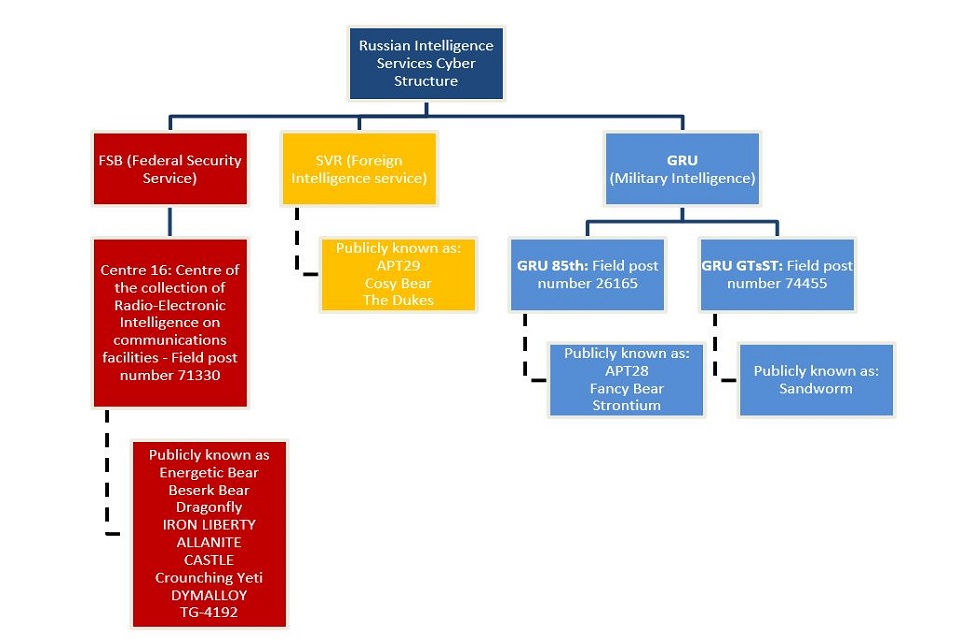

沙虫 "隶属于 74455 部队,也被称为俄罗斯联邦武装力量总参谋部主要技术中心。沙虫已经因许多其他攻击而闻名,它还有 BlackEnergy、Voodoo Bear 和 Seashell Blizzard 等名字。

沙虫和 FancyBear 都是俄罗斯 GRU 旗下众所周知的高级持续性威胁。

对乌克兰的攻击

沙虫最著名的是对乌克兰的攻击。2015 年冬季,沙虫攻击了乌克兰西部地区的电网,导致约 23 万用户在寒冷的 12 月经历了重大停电。2016 年 12 月,基辅也遭受了类似的攻击,导致大面积停电,后来的报告显示,其意图是对重要的电力基础设施进行物理破坏。

2017 年,他们在这些攻击之后,将EternalBlue漏洞利用程序与 NotPetya 勒索软件相结合,发动了网络攻击,首先袭击了乌克兰的基础设施、银行和加油站。有互联网连接的电脑无一幸免。勒索软件的传播最终袭击了全球航运公司马士基,并蔓延到世界各地。

对其他欧洲国家的威胁

沙虫不仅攻击乌克兰,更多定向的勒索软件攻击将对其他国家产生附带影响。2017 年的 NotPetya 勒索软件攻击就是一个很好的例子。自这些攻击以来,沙虫还从 2022 年开始在东欧各国部署 Kapeka 恶意软件。这些国家都是欧盟成员国,它们正在数字领域遭受外国对手的攻击。WithSecure 的研究表明,"Kapeka 的开发和部署很可能是在当前的俄乌冲突之后,Kapeka 很可能被用于在中欧和东欧进行有针对性的攻击......"。

谷歌的 Mandiant 也开始追踪沙虫,并将其命名为 APT44。他们的研究表明,"沙虫 "是多个通过 Telegram 运作的 "黑客行动主义 "组织的幕后黑手。XakNet Team、CyberArmyofRussia_Reborn1 和 Solntsepek 频道都曾被 APT44 用来为他们的网络攻击负责。

Mandiant 在报告中总结道

"Mandiant在报告中总结道:"由于该组织在政治和军事领域积极使用网络攻击能力的历史,APT44对俄罗斯国家利益交织的全球各国政府和关键基础设施运营商构成了持续、严重的威胁。

沙虫 "在俄乌战争爆发前的活动时间表。(图片经 Mandiant 授权使用)

随着欧盟和世界其他国家在持续冲突中支持乌克兰,必须认真对待来自沙虫的网络攻击威胁。我们无法读懂 APT 的想法,但我们可以采取的保护企业、政府和基础设施系统的最佳方法是事先采取适当的安全措施。当各国准备举行直接影响俄乌战争相关政策的选举时,这一点就显得尤为重要。

保护企业,保持警惕。

WithSecure 在报告中提供了大量脚本和恶意软件伪装细节,可用于检测网络中的 Kapeka 感染。通过跟上推荐的最佳安全实践并利用新的威胁情报研究,您可以更好地保护网络和数据免受网络攻击。正确的威胁建模对于保护数据和确保网络安全至关重要。

SandWorm 等恶意黑客的攻击清楚地表明,为什么我们必须共同努力,尽可能保证互联网的安全。这包括迅速修复漏洞--而不是为本国政府的后门访问敞开大门--以及为企业和公民保持强大和牢不可破的加密。

政客们经常呼吁破坏加密技术,如欧盟的聊天控制提案或美国的 FISA 改革,这与我们的目标背道而驰:这些立法破坏了每个公民通信的安全性和保密性。

加密是我们保护敏感数据免遭恶意攻击的最佳工具。为了每个人的安全,政客们必须学会维护强大的加密技术!

注意安全,加密愉快。