2024 年的威胁建模:更好的安全指南

威胁模型最佳实践,评估个人网络安全和隐私威胁状况。

目录

谈到网络安全,每次讨论中似乎都会出现两件事:威胁建模和《孙子兵法》中的名言。但是,什么是威胁模型,安全专家、DevOps 团队和信息安全领域的其他人士在谈到威胁模型的重要性、威胁模型的分析及其不同阶段时又是什么意思呢?本指南将帮助您快速了解威胁模型、如何将其应用到自己的生活中以及如何帮助您更安全地浏览网络。

什么是威胁模型,威胁建模过程是怎样的?

威胁建模有多种不同的方法、流程和手段,但它们都有几个共同的原则

威胁建模是一个结构化的过程,目的是识别安全需求、确定安全威胁和漏洞、量化威胁和漏洞的严重性,以便能够优先采取预防措施。

威胁建模的目的是创建一份清单,列出您(或您的系统)最容易受到攻击的领域或服务、这些领域遭受攻击的风险、您可以采取哪些措施来降低风险,以及降低风险的优先顺序。无论采用哪种具体方法,这一过程的结果就是您的威胁模型。

这一更详细的解释解决了围绕什么是网络安全行业威胁模型的问题。这已成为企业 IT 环境中的必需品。

**但对于那些希望改善个人隐私和网络安全的人来说,威胁模型也是一种很好的做法。**我们将继续讨论威胁建模的来龙去脉、一些主要方法,以及个人如何从这些实践中学习并改进其数字安全态势。

行业标准

在网络安全领域,有很多关于 CIA 的话题,不是那个穿着西装、开着直升机的_CIA_,而是_CIA Triad_。CIA Triad 是由以下概念组成的缩写:保密性、完整性和可用性。

对于我们来说,保密性意味着我们的数据只能提供给授权人员。对于隐私爱好者来说,这可能意味着你自己、朋友或家人。

完整性是指数据要保持完整和准确。如果数据是安全的,但当你需要它时,却只剩下一个损坏的文件,那就不好了。

可用性是指,如果我们正在构建或使用的安全系统必须能够在我们需要时提供数据访问。

我可以把我最喜欢的音乐的加密拷贝存储在外置硬盘上,锁在保险柜里,然后埋在后院;当然,这是保密的,希望不会丢失数据,但这肯定缺乏可用性。在开发自己的威胁模型时,平衡这三个概念至关重要。您的最终模型可能会更倾向于其中的某些概念,这没有关系。重要的是,你要努力建立一个个性化的安全模型,而不是采取 "一刀切 "的方法。

当我们选择使用哪种服务来解决某些问题时,必须将这三个特性作为指导原则。

信息安全领域的几个重要缩写词

- STRIDE: STRIDE 威胁模型是微软推出的用于识别安全威胁的缩写。它代表欺骗(Spoofing)、篡改(Tampering)、抵赖(Repudiation)、信息泄露(Information Disclosure,即数据泄露)、拒绝服务(Denial of Service)和权限提升(Elevation Privilege)。这些威胁不仅是企业安全团队面临的威胁,也是日常互联网用户面临的威胁。

电子邮件用户遇到的永无休止的垃圾邮件浪潮、那些冒充儿童并使用新电话号码的短信以及银行存款欺诈都是欺骗的案例,每天都有数以百万计的人遇到这种情况。

- OWASP: 开放式全球应用安全项目是一个由安全专家和研究人员组成的社区,他们定期发布文章、工具和十大安全威胁排行榜。最新版的 OWASP 十大威胁列表包括经常被忽视的过时软件和硬件的危险。这种威胁影响着任何使用数字设备的人,而太多的人选择跳过那些讨厌的更新通知。OWASP 在网络威胁建模方面享有很高的声誉,因此他们的十大榜单值得回顾。

- MITRE ATT&CK: ATT&CK是一个面向安全专业人员和个人的开放式知识库。虽然许多威胁可能并不适用于您在日常生活中使用的技术,但 MITRE 为您积累安全知识提供了极好的资源。对于我们这些希望增加在线隐私的人来说,"侦察_和_收集"威胁组尤其重要。

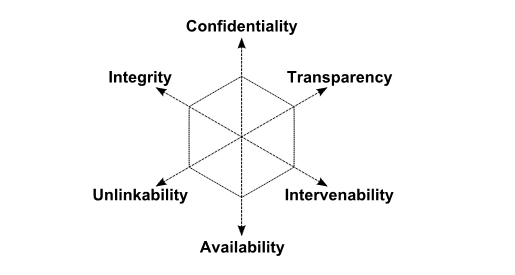

安全与隐私:硬币的两面

好吧,请再听我说几个术语。安全研究人员玛丽特-汉森(Marit Hansen)、梅科-詹森(Meiko Jensen)和马林-罗斯特(Marin Rost)发表了一篇论文,扩展了 CIA 三要素,重点是在威胁模型中引入更好的隐私保护。他们提出了 "不可链接性"、"透明度 "和 "可干预性 "的概念。

不可链接性被定义为 "隐私相关数据不能跨域链接的特性,这些域由共同的目的和上下文构成"。这意味着不可能将您作为一个人与您的在线数据联系起来。

在 Tuta,我们可以轻松创建完全匿名的电子邮件账户。这样,您就可以在不提供任何可能与您相关联的个人数据的情况下,建立您数字生活的中心。

透明度是 "所有与隐私相关的数据处理......都能随时被理解和重建的特性"。这主要是指最终用户有权知道他们的数据被处理了什么。通过发布完全开源的代码,Tuta 可以保护您的数据并提供完全的透明度。

可干预性是一种 "对所有正在进行或计划进行的与隐私相关的数据处理进行干预 "的服务。这是指让用户能够控制自己的数据。这与大科技公司滥用数据访问权的侵犯性做法背道而驰,如谷歌公司为追求利润和市场控制权而垄断搜索业务。

建立个人隐私威胁模型

有了这些冗长的词汇和缩略语,我们就可以开始评估自己的隐私模型了。首先,让我们想想你正在使用什么样的技术。如果您不投资加密货币,就不需要担心加密货币钱包的保护问题。花点时间回顾一下您生活中最重要的设备,以便更好地决定您的威胁模式。

您的结果会有所不同,您不需要完成与完整的 OWASP 威胁模型相媲美的工作,但这些行业标准中的某些元素会对您的工作有所帮助。

现在,您已经对自己的设备进行了清点,可以考虑一下您注册了哪些服务,它们连接到了哪里,以及您绝对不能因为某种原因而丢失哪些服务。你是否有许多不同的在线账户都与一个 Gmail 账户相连?你是否在没有使用双因素身份验证(2FA)的情况下重复使用密码?这些都是应该亮起红灯的地方。

在这个过程中,你可能会发现某些服务会成为瓶颈,这些服务通常被称为单点故障。如果它们发生故障、被黑客攻击或我们无法访问它们,那么我们的数字生活也就失去了意义。在审查攻击面时,切记避免创建单点故障。

常见的单点故障就是电子邮件账户。很多人只有一个电子邮件账户,作为所有在线账户的根。这就是一个很好的例子,因为如果我创建了一个弱密码,又不使用 2FA,我就会面临很大的风险。在这里,我们可以开始寻找降低风险的解决方案。选择使用密码管理器来创建独一无二的密码,并使用像 Yubikey 这样强大的2FA 形式,就能加强你的安全态势,抵御针对电子邮件账户的攻击。

这只是威胁建模的一个很小的例子。当然,您还可以更进一步,研究电子邮件以外的许多不同领域。这也取决于你的生活方式和个人安全需求。普通人不会有爱德华-斯诺登那样的安全威胁模型。在考虑您的威胁可能来自哪里时,重要的是要牢记您的职业、人口统计和您的位置等事情。**威胁模式与您一样独特!**不要指望你的隐私和安全要求与别人完全相同。

如果您是美国国家安全局、中央情报局或联邦调查局等三字母机构的雇员,您可能会成为其他国家竞争机构成员的关注对象,因此您的威胁模型自然会与普通人的威胁模型大不相同。这将影响您对何种威胁才是现实威胁的考虑。

普通人在进行威胁建模时,可能会将重点放在避免数据经纪人和黑客通过数据泄露暴露自己的数据上。有些人可能会说,这种威胁适用于所有人。

如果你是受迫害群体的成员,或者生活在一个压迫性的国家,那么你所关注的安全问题就不仅仅是使用安全的密码,因为你的人身安全也会受到威胁。如果您受到生殖保健法律限制的影响,那么在建立威胁模型时也应考虑到这一点。

提高安全性的步骤

一旦确定了您的隐私可能面临的主要威胁,您就可以开始选择保护自己和数据的解决方案。

第 1 步:选择安全的电子邮件提供商

保护在线隐私的第一步应该是选择一个安全的电子邮件提供商。几乎所有的在线账户都会要求提供电子邮件地址,因此必须从强大的防御开始。Tuta 提供全面的端到端加密,保护您的数据在传输和静止时的安全,为您的通信、创建日历和整理联系人提供一个安全的起点。

第二步:保护登录

保护这些账户需要强大的密码和 2FA。这可以通过选择最适合您需求和偏好的密码管理器来实现。我们创建了一份我们最喜欢的密码管理器列表,以帮助您做出决定。

按照这些步骤,您就可以开始应对个人威胁模式了。隐私保护是一场马拉松而不是短跑,但您可以拍拍自己的后背,因为如果您创建了一个安全的电子邮件账户,并采用密码管理器为每个账户创建了强大而独特的密码,那么当数据被泄露时,您将大大降低风险。快速更改特定服务的密码,并警惕收到的钓鱼邮件,这些都会起到很大的作用。

第三步:不要停止学习

**这是隐私、网络安全和威胁建模中最重要的一步。**一旦迈出了第一步,就可以开始扩大范围,你是否使用移动设备向朋友发送信息?这是对您的隐私威胁进行审查的机会。WhatsApp 可能会提供端到端加密,但如果您担心大科技公司会进行数据挖掘,您可能需要考虑其他选择。你的家庭互联网连接如何?您使用 VPN 吗?您是否应该考虑使用邮政信箱来接收包裹,而不是把包裹送到家里?隐私领域令人兴奋的新话题还在不断增加。

通过文章、论坛、播客和书籍等方式参与到更广泛的隐私社区中,是继续提高您的隐私知识的好方法。通过共同努力和分享经验,我们都可以提高我们的在线隐私和安全性。

保持安全,快乐加密!