为什么 U2F 很重要:它的工作原理和您需要它的原因。

FIDO U2F 对于确保身份验证过程的安全非常重要。它可以保护您的账户不被恶意接管,包括网络钓鱼。确保您永远不会丢失您的在线身份!

FIDO U2F 解释

tl;dr:U2F 非常重要,因为它是保护账户最安全的选择。请尽可能激活它。

事实上,U2F非常重要,每个电子邮件服务都应支持它。

原因很简单:您的电子邮件帐户是您在线身份的大门。亚马逊、Twitter、PayPal等服务都与您的电子邮件帐户相关联,如果恶意攻击者进入了您的邮箱,这些服务的密码很容易被重置。

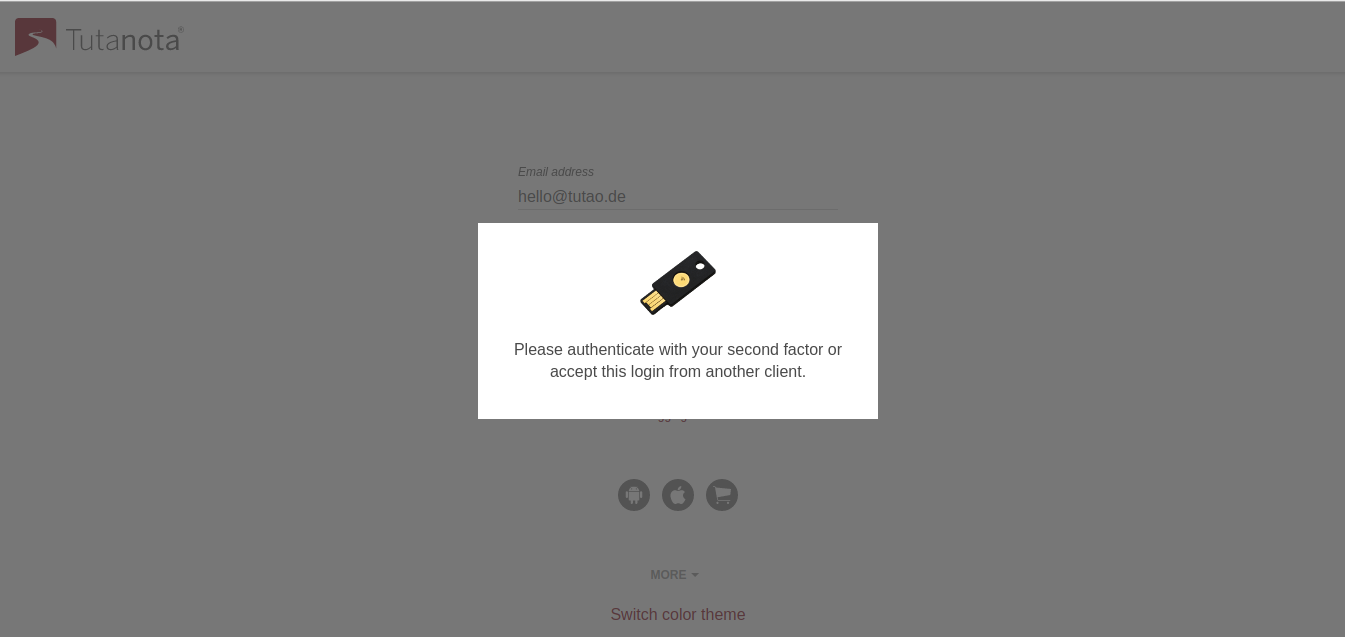

这就是 FIDO U2F 为您提供的保护。如果在您的电子邮件帐户(例如在Tutanota)上激活了FIDO U2F,恶意攻击者就几乎不可能夺取您的邮箱了。

什么是FIDO U2F(通用第二因子)?- 定义

U2F 是一种开放式身份验证标准,它使用一个密钥提供多种服务。它简化并提升了 2FA(双因素身份验证)所提供的安全性,因为无需驱动程序或客户端软件。

通用第二要素身份验证是指一个单独的设备,它持有登录数字账户所需的额外密钥。您只需插入一个设备作为第二要素,而无需输入特定代码(OTP)。

U2F 与 2FA

U2F 与 2FA 不同:2FA 是双因素身份验证,包括第二因素的所有方法(短信、TOTP、U2F 等)。U2F 只是设置双因素身份验证的一种方法,但却是最安全的一种方法!

U2F 有哪些优势?

- 快速验证:缩短验证时间

- 安全性强:全面部署后不会接管账户

- 多种选择:可访问近 1,000 个应用程序和服务

缺点是什么?

与 TOTP(使用共享密码)相比,U2F 解决方案有一个明显的缺点:U2F 没有备份共享密码恢复码的选项。

如果丢失了硬件密钥,就无法登录原来用该硬件密钥保护的服务和应用程序。因此,大多数服务都提供了重置登录凭据以重新获得访问权的方法。

例如,Tutanota 提供了一个恢复密码,必须输入正确的密码才能重置(在这种情况下:删除)丢失的 U2F 硬件密钥。此外,Tutanota 还可以注册多个硬件密钥。如果其中一个丢失,用户仍可使用其他已注册的 U2F 密钥登录。

U2F 为什么重要?

U2F 安全性

U2F - 使用硬件安全密钥进行第二要素身份验证 - 是保护在线账户免受恶意攻击的最安全方法。

它也比通过OTP或TOTP进行的第二因素身份验证更安全,这就是为什么我们在Tutanota强烈建议激活硬件密钥来保护您的加密邮箱。

U2F如何防范网络钓鱼?

U2F 可加固您的登录凭据,确保任何人都无法接管您的账户--即使是在成功的网络钓鱼攻击之后。

网络钓鱼电子邮件越来越复杂,增加了遭受此类攻击的风险。网络钓鱼电子邮件的发件人通常会试图让你点击一个链接来输入密码。如果出现这种情况,攻击者就能轻易窃取你的密码并接管你的账户。

但是,如果您的账户激活了 U2F 等第二因素,密码对攻击者就毫无用处,您的账户也就安全了。

此外,启用了 U2F 的用户登录会与原点绑定;这意味着只有真正的网站才能使用密钥(第二要素)进行身份验证。任何假冒的网络钓鱼网站都会导致身份验证失败,即使用户被骗以为该网站是真实的。

为什么要激活第二因素?

- U2F 加强了对账户(如电子邮件、硬盘、社交媒体账户)的保护。

- U2F 是最安全的双因素身份验证。

- U2F 设备会创建一个加密密钥来解锁您的账户。

- 有了 U2F,网络钓鱼攻击几乎不可能发生。

U2F 如何工作?

对于用户来说,U2F 非常简单。您可以在所有账户(如 Tutanota、亚马逊或 Twitter)上激活同一个 U2F 硬件密钥。登录时,您只需输入用户名和密码,然后将类似 USB 的硬件密钥插入设备并轻触即可完成验证过程。

在技术方面,这个过程要复杂得多。Fido 联盟是这样解释这个过程的:

"U2F 设备和协议需要保证用户隐私和安全。作为协议的核心,U2F 设备有能力(理想情况下,体现在安全元件中)铸造特定于原产地的公钥/私钥对。在用户注册步骤中,U2F 设备会将公钥和密钥手柄交给原在线服务或网站"。

"之后,当用户执行身份验证时,原在线服务或网站会通过浏览器将密钥手柄发回给 U2F 设备。U2F 设备使用密钥句柄来识别用户的私人密钥,并创建一个签名,该签名将被发回原点,以验证 U2F 设备的存在。因此,密钥句柄只是 U2F 设备上特定密钥的标识符"。

"U2F设备在注册过程中创建的密钥对是特定于原点的。在注册过程中,浏览器会向 U2F 设备发送一个来源哈希值(协议、主机名和端口的组合)。U2F 设备会返回一个公钥和一个密钥句柄。非常重要的是,U2F 设备会将请求来源编码到密钥柄中"。

"之后,当用户尝试进行身份验证时,服务器会将用户的密钥句柄发回给浏览器。浏览器发送该密钥手柄和请求验证的来源的哈希值。U2F 设备在执行任何签名操作前,会确保已将此密钥句柄发送到特定来源的哈希值。如果不匹配,则不会返回签名。这种来源检查可确保 U2F 设备向特定在线服务或网站签发的公钥和密钥句柄不会被其他在线服务或网站(即有效 SSL 证书上名称不同的网站)使用。这是一个重要的隐私属性--假设浏览器正常工作,网站只能使用特定 U2F 设备向特定网站签发的密钥,才能通过用户的 U2F 设备验证身份。如果不存在这种来源检查,由 U2F 设备签发的公钥和密钥手柄就可以用作'超级电子书',让多个串通的网站对特定用户的身份进行强力验证和关联。"

"用户可以在网络上的多个网站使用同一设备--因此它可以作为用户的物理网络钥匙串,通过一个物理设备为不同网站提供多个(虚拟)密钥。使用开放的 U2F 标准,任何来源都可以使用任何支持 U2F 的浏览器(或操作系统)与用户出示的任何符合 U2F 标准的设备进行对话,以实现强身份验证。

历史

通用第二因素(U2F)是一项开放标准,它使用专用的通用串行总线(USB)或近场通信(NFC)设备来加强和简化双因素身份验证(2FA)。它由FIDO2 项目继承,该项目包括 W3C Web Authentication(WebAuthn)标准和 FIDO Alliance 的 Client to Authenticator Protocol 2(CTAP2)。

该标准最初由谷歌和 Yubico 开发,恩智浦半导体公司(NXP Semiconductors)也为其做出了贡献,但现在仅由 FIDO 联盟主持。

您可以在这里找到支持 U2F 密钥的所有服务的列表。

目标:网络的强身份验证和隐私保护

U2F 生态系统旨在为网络用户提供强大的身份验证功能,同时保护用户的隐私。

用户携带的 "U2F 设备 "是登录其在线账户的第二个因素。这样就能确保这些账户的安全,也能防止网络钓鱼攻击。

U2F 硬件密钥是一项伟大的成就,因为它确保了人们及其在线账户在网络上的安全。

双因素身份验证(2FA)不同选项的比较

安全设备:U2F

- 最安全的选择

- 私钥本地存储在 U2F 设备上

- 确保防止中间人攻击 (MITM) 和网络钓鱼

- 需要硬件设备

- 无需手动输入

验证器应用程序:TOTP

- 应用程序生成的代码仅在短时间内有效(Google Authenticator、Authy 等)

- 每次登录都需要手动输入

- 无需硬件设备

- 无法保护移动设备登录,因为移动设备上的应用程序会生成第二个因素

验证器应用程序:HOTP

- 应用程序生成的代码永久有效(Google Authenticator、Authy 等)

- 代码需要安全存储

- 每次登录都需要手动输入

- 无需硬件设备

- 不能保护移动设备登录,因为移动设备上的应用程序会生成第二个因素

短信代码

- 通过短信发送代码

- 每次登录都需要手动输入

- 安全性最低,因为短信很容易被拦截

- 无需硬件设备

- 不能保护移动设备登录,因为移动设备上的短信包含第二要素